개요[편집 | 원본 편집]

페트야(Petya)는 2016년 독일에서 처음 발견된 랜섬웨어이다.

페트야는 다른 랜섬웨어와 다르게 가장 특이한 점은 MBR이라는 부트 영역까지 암호화 시킨다는 점이다. 덕분에 부팅 못해서 페트야의 화면만 보게되어 좌절한 사람들이 꽤 있는 편이다.

페트야의 변종도 존재한다, 페트야의 변종인 미샤 (Mischa)와 골든아이 (GoldenEye)가 있다. 미샤는 파일 암호화, 또는 MBR 암호화가 각각 들어있는 변종 랜섬웨어이다. 여기선 빨간색이 아닌 초록색으로 표시된다. 골든아이는 페트야, 미샤를 합친 강화판으로 보면 된다. 여기서는 노란색이다. 2017년 6월 ~ 7월간 워너크라이에 이어 똑같은 취약점을 반영해 만든 변종인 Nyetya(또는 Petya.A)가 전세계 네트워크를 휩쓸었다.[1]

작동 원리[편집 | 원본 편집]

워너크라이에서 사용되었던 삼바 서비스 취약점 뿐만 아니라 다른 취약점도 사용하기 때문에 확산이 빠른 편이다. 대신 내부에 특정 파일이 있으면 작동을 멈추기 때문에(변종에 따라 다름) 킬스위치를 심어두면 피해를 예방할 수 있다.[2]

윈도 GUI에서 페트야 프로그램이 실행되면 저장장치의 부트 영역을 변조해 페트야로 부팅할 수 있게 하고, 블루스크린이 일어나게 해서 강제종료한다. 그리고 재시작되면 가짜 chkdsk(디스크 검사) 화면이 나오면서 퍼센트 값이 올라간다. 그리고 검사가 끝나면...

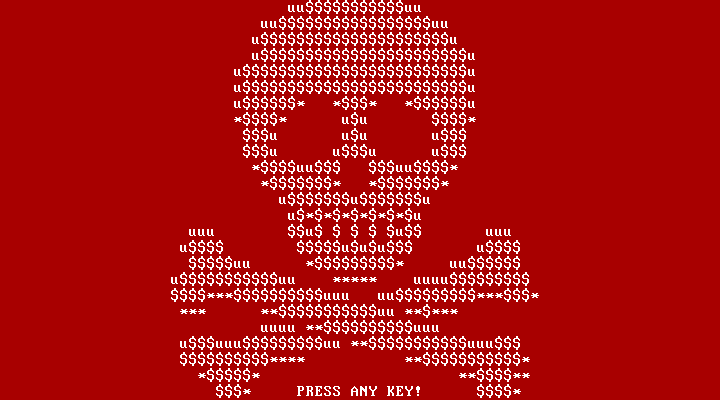

이렇게 아스키 아트로 된 해골 그림이 보이고 빨간색 배경에 깜빡거린다.깜깜한 밤에 페트야 걸리면 무섭다 여기서 아무 키를 누르면 아래와 같은 문구가 표시된다.

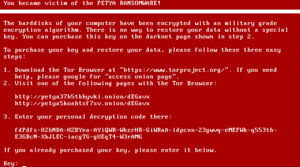

“ 당신은 PETYA 랜섬웨어에 피해 받았습니다!

당신의 컴퓨터의 하드 디스크들이 군사급 암호화 알고리즘으로 암호화 되었습니다. 여기에 특별한 키없이 복구할 방법은 없습니다. 당신은 아래에 보이는 순서 2의 다크넷 페이지에서 키를 구매 할 수 있습니다.

당신의 키를 구매해서 자료들을 복구할 경우, 이 세 가지의 쉬운 순서를 따라오시기 바랍니다.

만약 당신이 이미 당신의 키를 구매했을 경우, 아래에 입력해주시오.

- www.torproject.org 에서 Tor 브라우저를 다운로드를 합니다. 도움이 필요할 경우, 구글에서 "onion 페이지 접근"을 검색 합니다.

- Tor 브라우저로 한 페이지를 방문 해 줍니다.

- 당신의 개인 해독 코드를 입력 해 줍니다.

“ — Petya 내 문구, 번역: Dev_Hacker

개발자 참 멍청한 듯, 컴퓨터가 맛 갔는데 어떻게 키를 구매해... 하지만 투컴이 있잖아

이렇게 상당히 절망스러운 문구가 표시되고 키 입력 말곤 정말 아무것도 할 수가 없다. 심지어 윈도우 설치 디스크로도 복구가 불가능하다.

일단 페트야의 키 구매 사이트로 들어가면, 키 구매 금액 인상의 남은 기간이 표시되면서, 키 구매 방법을 알려준다.

해독[편집 | 원본 편집]

빨간색 페트야(원본)가 유행 될 동안 어떤 개발자가 처음으로 살사 알고리즘을 찾아내서 페트야의 해독 키를 구매할 필요 없이 얻는 방법을 찾아냈다. 처음에는 섹터를 추출해서 웹 페이지를 이용한 방법으로 해독 키를 얻을 수 있었다. 지금은 다른 개발자가 리눅스 부팅 디스크로 쉽게 해독 키를 얻을 수 있는 방법을 만들었다.

페트야에 피해 받은 위키러라면 이 블로그에서 잘 설명되어 있으니 복구 시도 해 보길 바란다.

각주

- ↑ 위협하는 새로운 랜섬웨어, Petya의 변종 “Nyetya” 출현, 시스코 코리아 블로그, 2017.06.30.

- ↑ 부팅막는 페트야 랜섬웨어, 감염 막으려면, zdnet, 2017.06.28.