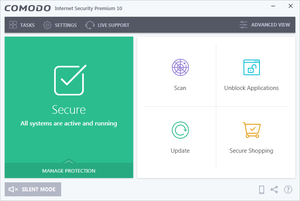

COMODO Internet Security는 코모도 그룹에서 개발한 개인용 보안 소프트웨어다. 안티바이러스와 휴리스틱 탐지, 가상화 기술, 방화벽을 포함하고 있으며 유료 버전 외에 무료 버전도 제공하고 있다. 무료 버전 사용자도 유료 서비스인 geekbuddy를 사용할 수 있으나 한국어는 지원하지 않는다.

기능[편집 | 원본 편집]

백신과 방화벽, HIPS, Containment, Viruscope로 이루어져 있다.

안티바이러스[편집 | 원본 편집]

실시간 검사와 휴리스틱 기능이 포함되어 있으며 검사 제외, 클라우드 검사, 루트킷 스캐너 등 다양한 기능을 가지고 있지만 방화벽에 비해 백신의 성능은 아직 부족한 편이다. 그래도 구버전에 비해 많이 개선되어 검사하다 시스템이 다운되는 문제점은 없어졌지만 수동 검사나 새로운 파일의 검사에 걸리는 시간이 오래 걸리며 비교적 프로그램이 무겁고 오진이 많아 타사 백신에 비해 부족한 점이 있다. 실시간 검사에 악성으로 의심되는 파일이 검출되었을 경우 기술지원 서비스를 선택할 수 있는 창이 뜬다.

업데이트가 진행되면서 기능이 추가되고 있다. 파일과 인증서의 신뢰성검사가 그 예로서 구버전에는 없던 기능이다.

백신 하위 메뉴[편집 | 원본 편집]

- 실시간 검사(Realtime Scan): 실시간 검사와 성능관련 옵션, 검사대상의 설정, 휴리스틱, 네트워크 파일 검사, 압축 해제 검사와 예외설정, 경고팝업관련 설정등이 모여있다.

- 검사(Scans)': 기본 검사옵션을 관리하는 메뉴.

방화벽 (Firewall)[편집 | 원본 편집]

개인에게 무료로 배포되는 방화벽치고는 기능과 성능이 상당히 뛰어나다. 각 프로세스의 입출력을 따로 제어할 수 있으며 규칙도 상세하게 설정할 수 있는 데다 전역 설정으로 기본적인 규칙을 정한 다음 프로그램별 설정을 따로 적용할 수도 있다. IPv6을 지원한다. 또한 내부 네트워크를 감지해 자동으로 신뢰영역으로 지정해 최소한의 규칙을 만들어주는 기능도 있고 직관적인 인터페이스로 윈도우 방화벽에 비해 규칙을 만들어 적용하는 게 쉬우며 클라우드 기반 행동분석, 이벤트 로깅, 프로토콜 수준의 행동분석, 드라이브 바이 다운로드에 대한 보호 기능, 버퍼 오버플로 방지, 안전한 응용프로그램 무결성 검사 데이터베이스, 웹 URL 필터 등 고급 기능들이 포함되어 있다.

하위 메뉴[편집 | 원본 편집]

- 방화벽 설정(Firewall Settings): 방화벽 모드와 경고창 설정, ARP스푸핑 방어 등 전반적인 기본 설정이 모여 있다.

- 프로그램 규칙(Application Rules): 시스템에 설치된 프로그램들의 상세 접속 설정을 할 수 있다. 경고창에서 선택사항을 기억시키면 여기에 기록된다.

- 전역 규칙(Global Rules): 시스템 전체에 적용되는 규칙을 정한다. 위에 있는 규칙일수록 우선권이 주어진다. 맨 아래에 모든 통신을 차단하는 규칙을 기록하고 그 위에 허용될 영역을 정하는 식으로 설정한다. '스텔스 포트' 기능으로 기본 전역 규칙을 재설정할 수 있다.

- 규칙(Rulesets): 프로그램 규칙에 사용할 기본 규칙모음이 들어 있다.

- 네트워크 영역(Network Zones): 규칙에 사용될 네트워크 영역을 지정할 수 있다.

- 포트모음(Portsets): 규칙에 사용될 포트 영역을 지정할 수 있다.

HIPS[편집 | 원본 편집]

공통점은 알림창이 자주 뜬다는 것 외엔 없지만 윈도우 비스타와 윈도우 7의 UAC와 비슷한 느낌의 기능으로 예전엔 디펜스+라는 이름이었다. 용도는 프로세스의 활동을 모니터링하고 각 행동에 따라 문의·허용·차단을 결정하는 기능이다. 프로그램이 메모리에 로드되기 전에 무결성을 확인하며 클라우드 기반 분석 기능과 핵심 OS 파일, 레지스트리 등을 보호하고 프로세스를 모니터링하며 루트킷, 메모리 인젝션, 키로거 등의 악성 코드들의 공격에 시스템을 보호한다. UAC와 비교할 때 이런 고급 기능들을 제외하고 차이점을 하나 뽑자면 파일단위로 규칙을 기억시켜 경고창이 뜨지 않게 운영할 수 있다는 것이 다른 점이다. HIPS는 규칙을 기억시킨다면 한번 물어본 건 다시 물어보지 않는다. (계속 물어보게 할 수도 있다)

프로그램별 규칙을 설정할 수 있으며 이런 설정의 백업도 가능하다. 보안 옵션에 따라 거의 모든 활동을 제어할 수 있기 때문에 알려지지 않은 악성 코드의 감염을 사전에 방지할 수 있으며 COMODO Internet Security의 방어능력 중 상당한 부분을 차지하는 게 이 HIPS 기능이다. 프로세스의 레지스트리 접근이나 수정, DNS 접근, 실행 파일 실행, DLL 호출 등을 전부 제어할 수 있고 윈도우 필수 프로세스와 자주 사용하는 프로그램에 대한 규칙을 훈련 모드로 기억시킨 다음 약간만 다듬는 것으로 개인적인 규칙 세트를 만들 수 있다. 이렇게 프로그램별로 규칙을 직접 설정하게 되면 이후 악성 코드에 감염되었을 때 발생하는 이상 증상을 확인하고 활동을 제한하는 것이 더 쉬워지게 된다.

다만 강력한 만큼 사용이 까다로운 게 단점이라 버전업이 될 때마다 이 기능을 좀 더 쉽게 쓸 수 있는 부가기능들이 추가되고 있다. 7~8 버전대에서는 미리 정의된 제조회사들의 목록과 같이 Containment를 적극적으로 사용하는 방식으로 변경되었고 10 버전에서는 CleanPCMode삭제로 옵션이 하나 줄었다.

HIPS룰을 까다롭게 설정하기보단 Containment와 병용해 사용하는 것으로 구버전에선 Containment 기능의 완성도가 떨어지고 불안정해 쓰기 힘들었지만 8 버전에서는 상당히 안정되었으며 10 버전에서는 최대 700%의 속도향상으로(제작사 주장) 좀 더 편하게 Containment를 이용할 수 있어 알려지지 않은 파일을 Containment에서 가상화로 실행시키는 것으로 백신의 부족함을 보완해도 큰 불편함이 없게 되었다. 물론 예전처럼 HIPS기능 위주로 '까다롭게' 관리할 수도 있다. 이럴 경우 explorer.exe가 실행시키는 프로세스도 관리할 수 있다. 상대적으로 떨어지는 백신의 성능을 보완하는 기능이며 방화벽과 함께 COMODO Internet Security의 핵심 기능이라고 할 수 있다.

하위 메뉴[편집 | 원본 편집]

- HIPS 설정(HIPS Settings): HIPS모드와 팝업창 설정, 기능설정이 모여 있다.

- HIPS 규칙(HIPS Rules): HIPS 프로그램 규칙이 기록되어 있다. 경고창에서 선택사항을 기록하면 여기에 들어간다.

- 규칙(Rulesets): HIPS 기본 규칙이 들어 있다.

- 보호된 객체(Protected Objects): HIPS에서 보호하는 중요 영역들이 들어 있다. 사용자가 추가할 수도 있다.

- HIPS 그룹(HIPS Groups): '보호된 객체'와 비슷하게 시스템에서 보호될 필요가 있는 영역들의 목록이 들어 있다.

가상화[편집 | 원본 편집]

구버전의 샌드박스에서 시작해 버전 10에서는 자동화된 Containment, 데스크탑 가상화가 합쳐진 기능으로 업그레이드 되었다. 구버전의 샌드박스는 설치 프로그램의 경우 오류가 발생되는 경우가 잦았고 그 때문에 단순한 실행 파일을 실행시키는 것 정도만 가능했지만 이젠 설치부터 실행까지 대부분의 프로그램들을 지원할 정도로 호환성과 안정성이 향상되었다.

기본적으로 알려지지 않은 미확인 실행 파일은 모두 가상화 상태로 실행되며 이때 시스템에 변경점이 생긴다 해도 Containment 밖의 원래 호스트 시스템에는 영향을 미치지 않는다. 파일 평판을 통해 가상화 실행 여부를 선택하지만 잘 알려지지 않은 프로그램의 경우 열에 아홉은 가상화로 실행되는 단점이 있다. 이 경우 파일을 예외처리해도 가상화 실행되는 경우가 있으며 이를 피하기 위해서는 해당 파일을 '신뢰' 등급으로 설정해 주어야 한다.

파일 시스템과 레지스트리를 가상화시키며 가상화 상태에서 실행된 파일들이 생성한 파일 역시 시스템에서 격리된 상태로 저장된다. 시스템 저장소의 VTRoot 라는 폴더에 데이터가 저장되며 하위 폴더로 각각의 저장소(SSD, HDD등) 의 폴더가 들어 있다. 가상 데스크탑에서 웹 브라우저를 실행시켜 임의의 파일을 다운로드 받는다면 해당 파일은 가상화 시스템에서 보여지는 폴더가 아닌 VTRoot 하위의 해당 저장소 폴더 내에 저장된다. 가상 데스크탑에서 웹 브라우저의 설정을 바꾸거나 확장 기능을 설치한다 해도 원래의 본체에는 영향이 없으니 즐겨찾기 추가나 확장 기능 설치, 설정 변경은 가상 데스크탑 밖에서 해주어야 한다. 가상화 상태에서 파일을 수정할 경우 원본 파일의 사본을 만들어 수정하게 된다. 이때 가상화/Containment를 통해 수정된 파일은 VTRoot 하위 폴더에서 찾아야 한다.

제한구역실행 (Containment Setting)[편집 | 원본 편집]

- 제한구역실행 설정(Containment Setting): Containment 가상화처리에 대한 전반적인 설정. 예외설정도 여기서 한다.

- 자동-제한구역실행(Auto-Containment): 알려지지 않은 프로그램의 출처에 따른 자동 가상화 처리에 대한 설정.

파일 등급 (File Rating)[편집 | 원본 편집]

- 파일등급 설정(File Rating Settings): 파일등급에대한 전반적인 설정이 모여 있다. 미확인 파일의 메타데이터 보고기능과 클라우드기반 검색기능을 선택할 수 있다.

- 파일모음(File Groups): 각종 기본 파일들의 목록이 저장되어 있다. 여기서 설정한 목록은 디펜스+ 룰 에서도 사용할 수 있다.

- 파일목록(File List): 신뢰처리된 파일과 미인식 파일들이 모여 있다. 파일 등급을 여기서 설정되며 새로운 파일들이 자동적으로 등록된다.

- 제출된 파일(Submitted Files): 분석을 위해 코모도로 전송된 파일들이 기록되어있다.

- 신뢰하는 공급자(Trusted Vendors): 각종 소프트웨어 공급자의 목록이 있다. 원하지 않는 공급자를 신뢰목록에서 제거할 수 있다.

Advanced Protection[편집 | 원본 편집]

- 바이러스스코프(Viruscope): 현재 COMODO Cloud Antivirus 제품에 탑재되어 있으며, 이 기술은 실행프로그램을 Containment에서 자동으로 실행시킨다음 사용자에게 Containment로 실행시켰다고 말해준다. 이 기술로 안전하지 않은 프로그램은 거의 대부분 Containment로 실행되어 시그니처와 클라우드로 못 막는 바이러스를 막는다. 유튜브에 Comodo Cloud Antivirus에 대한 리뷰 동영상에서도 이 기술로 인해 바이러스 테스트를 할 때, 결론적으로 컴퓨터에 위협이 된 것은 하나도 없었다.

- 검사예외설정(Scan Exclusions): 백신의 검사대상에서 폴더나 파일 또는 인증서를 예외처리할 수 있다.

- Miscellaneous(기타 기능): 버전 10 에서 추가된 메뉴. 명령줄 스크립트의 휴리스틱 분석 기능과 쉘 코드 인젝션, 설치된 웹 브라우저의 설정변경 시도 감지기능이 들어있다.

기타[편집 | 원본 편집]

- 웹사이트 필터링(Website Filtering): 특정 웹 주소를 차단할 수 있다. 와일드카드를 지원하며 자바스크립트를 로드하는 주소도 막을 수 있다.

- 보안쇼핑(Secure Shopping): 특정 쇼핑 사이트에 접속할 때 PC의 다른 부분과 격리된 가상환경 내에서 브라우저를 실행해 온라인뱅킹, 쇼핑 세션에 대한 추가적인 보안 시스템을 구축하는 기능. 원격 해킹에 대한 보호와 추가적인 SSL인증서 인증을 제공한다고 소개되어 있다.

사용법[편집 | 원본 편집]

- 프로그램을 설치한다. 기술지원 서비스와 웹 브라우저도 같이 선택되어 있으니 필요 없다면 해제한다.

- 방화벽과 디펜스+를 훈련 모드로 설정한다.

- 자주 쓰는 프로그램을 한 번씩 실행시킨 후 종료한다.

- 고급설정 > 일반설정 > 환경설정에서 현재 활성화된 설정을 우클릭 메뉴의 내보내기로 설정값을 백업한다.

- 백업한 설정파일을 가져오기로 불러와 적당한 이름으로 저장한 다음 불러온 설정값을 활성화한다.

- 훈련모드 상태에서 재부팅을 한번 한다.

- 윈도우 필수파일들에 대한 기본적인 설정값이 만들어졌다. 모드를 '안전 모드(Safe Mode)'로 설정한다.

- 방화벽도 'Safe Mode' 이상으로 설정한다.

이후 규칙에 없는 파일을 실행할 때 알림창이 나오게 된다. 웹 브라우저의 경우 통신에 관한 방화벽 알림이 나오고 디펜스의 경우 DLL호출이나 레지스트리 접근 등의 알림이 자주 나오게 된다. 간단한 설명이 같이 나오니 참고해 허용/차단 여부를 결정해 규칙을 만들어나가면 된다. 보통 일주일 정도면 충분하다. 또한 훈련 모드에서 재부팅할 때 설정된 규칙이 사라져버리는 버그가 있기 때문에 한번 만들어진 규칙은 중간 중간 '내보내기' 기능으로 백업을 해둘 필요가 있다.

주의사항[편집 | 원본 편집]

COMODO Internet Security는 방화벽과 가상화, 백신, 악성 코드 방어(HIPS), 클라우드 기능과 Killswich등의 고급 작업관리자 기능이 모두 무료판에 들어있는 훌륭한 보안 소프트웨어지만 개발된지 얼마 안 되는 백신의 뒤떨어지는 성능과 8.X버전의 프리징 버그와 같은 약간의 문제를 가지고 있다. 타사 백신과 조합하는 게 아닌 코모도의 백신을 쓰고 있다면 웹 브라우저의 버전과 코모도의 HIPS 기능을 활용하고 인터넷에서 내려받은 프로그램의 실행에 주의하며 의심가는 프로그램인 경우 Containment와 HIPS의 기능을 활용해 시스템에 미치는 영향을 제한한 상태로 실행해 보는 식으로 검증할 필요도 있다.

코모도는 방화벽과 HIPS가 훌륭하지만 백신은 그저 그런 수준으로 구버전에서는 검사하다가 시스템이 다운되는 경우도 있을 정도로 엉망이었다. 8.X 버전에서는 이 부분이 개선되어 검사하다 다운되는 증상은 사라졌지만 실시간검사의 영향으로 프로그램 실행이 지연되는 문제는 여전하다. 8 버전에서는 프리징 버그도 생겼는데 키보드가 먹통이 되고 마우스 커서는 움직이지만 클릭이 안 되는 증상이 나타난다. 특정 프로세스가 System이나 Windows Operating System에 후킹을 시도할 때 HIPS에 가로막혀 알림창이 떠야하는데 사용자의 입력 대기 상태에서 버그로 알림창이 뜨지 않고 타임아웃 시간 동안 모든 입력이 차단되는 현상으로 일반적으로는 타임아웃 시간이 지나면 창이 자동으로 닫히면서 프리징이 풀리지만 열에 아홉은 다시 후킹을 시도하면서 창이 또 안 떠서 설정된 타임아웃 시간 동안 프리징에 걸린다. HIPS 설정을 까다롭게 일일히 설정했을 때 자주 걸리는 증상으로 포럼에도 보고가 된 버그지만 8.2 버전에서도 해결되지 않았고 10 버전이 되어서야 어느 정도 해결이 되었다. 시스템에 문제가 생긴것은 아니기에 추가적인 검사를 할 필요는 없지만 그냥 무작정 기다리거나 리셋 버튼을 누를 수밖에 없다. 프로그램이 업데이트되면서 다소 개선되기는 했지만 역시나 짜증나고 신경쓰이는 버그로서 HIPS의 적응하기 힘든 특성과 함께 COMODO Internet Security의 큰 단점 중 하나이다.

디펜스+ 프로그램 규칙을 '허용된 프로그램' 이나 '윈도우 시스템 프로그램' 또는 '인스톨, 업데이터' 등급으로 설정하면 다시는 알림창이 뜨지 않지만 이는 해당 프로그램이 하는 일을 '모두' 허용한다는 의미이기 때문에 취약점을 통한 공격이나 DLL 변조에 의한 공격에 취약해질 수밖에 없다. 예를 들어 '윈도우 시스템 프로그램' 등급은 특정 프로그램이 다른 실행 파일을 실행시켜 새 프로세스를 만드는 걸 허용하는데 이 등급을 아무 파일에나 적용시키면 해당 파일이 악성 프로그램을 내려받아 (방화벽에서도 허용되어 있을 경우) 실행시키는 걸 막을 수 없다. '허용된 프로그램' 등급 역시 실행 파일 실행을 제외한 모든 기능을 허용하기 때문에 신뢰할 수 있는 프로그램에만 이 등급을 적용해야 한다.

코모도 HIPS의 기본 세팅에서는 윈도우의 필수 파일들이 이 등급으로 지정되어있기 때문에 HIPS만 믿고 방화벽이나 보안 업데이트, 웹 브라우저들에 신경을 쓰지 않는다면 윈도우 시스템 파일이 공격받는 상황에서는 상당한 헛점을 노출시키게 된다. 물론 새로 실행되는 프로그램은 반드시 알림창이 뜨게 되어 있고 잘 알려지지 않는 프로그램은 가상화로 실행되는 게 기본 옵션이기 때문에 바로 문제가 생기지는 않지만 '훈련 모드'로 실행되어 있다거나 악성 DLL을 불러오게 된다거나 하면 피해를 막을 수 없다. UAC를 끈다거나 OS업데이트를 바로 적용하지 않는 특수한 상황에서는 조금 귀찮더라도 아래의 프로세스는 '사용자 규칙묶음' 을 통해 관리하는 게 좋다.

- explorer.exe

- svchost.exe

- rundll32.exe

- conhost.exe

- cmd.exe

- 웹 브라우저